『情報セキュリティの3つの基本』

『Information Security情報セキュリティの基本』は3つです

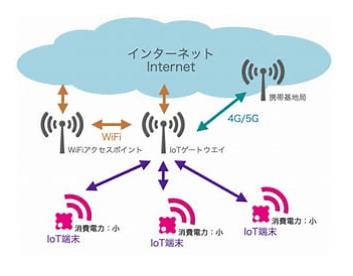

心技体と体にたとえてみると非常に大事なのは心をつかさどる脳がケガをすることです。視点を変えてその電脳を守る、しかしまったくWi-Fi が飛び回っている信号のやり取りそれらの挙動は全く見えない組織システム系が安全で安心、システム混乱なく、客先情報、個人情報の漏洩・消失等を発生しないようにするにはどうするのかについて基本を考えます。

Information Securityについて、日経新聞の記事です。

サイバー攻撃を未然に防ぐ、関連法成立 国が通信監視・企業に報告義務

”海外からのサイバー攻撃を未然に防ぐ「能動的サイバー防御」導入の関連法が2025年5月16日の参院本会議で、可決、成立した。自民、公明両党や立憲民主党などが賛成した。国による通信監視や官民の情報共有で攻撃の予兆をつかみ、警察と自衛隊が無害化する措置をとれる体制を築く。

![]()

国民生活に影響が大きい施設や機関をサイバー攻撃から守る。電気や水道施設や発電所、鉄道、通信といった重要インフラ施設、政府や自治体などを想定する。…”

少し前の朝日新聞の記事です。

“国内の企業や政府機関などを狙ったサイバー攻撃が相次いでいる。こうした攻撃のほとんどは海外から行われ、複数の国のサーバーなどを経由してくる。警察は他国への照会などをしながら捜査を進めるが、攻撃者を検挙し事件として摘発に至るのはまれだ。そこで注目されるのが、捜査などを通じてサイバー攻撃の主体や手口、目的、背景にある組織などを特定する「アトリビューション」と呼ばれる手法だ。取材に応じた警察庁のサイバー警察局長は「攻撃者がいるとみられる国の協力が得られなければ容疑者の検挙は極めて難しいが、検挙できなくてもアトリビューションは重要だ」と話す。”(「アトリビューション」は「特定」などを意味する。 捜査で突き止めたサイバー攻撃の主体を名指しし、対外的に公表する手法がパブリック・アトリビューションと呼ばれる。)

欧米などの国は、アトリビューションの結果を公表、攻撃者やその背後の国家などを非難する「パブリック・アトリビューション」の取り組みが進む。Occupational Health and SafetyもInformation Securityもマネジメントシステムは、Incident をprevention(未然防止)する.

そのために、必要なのは、

ISMS(Information Security Management System:情報セキュリティマネジメントシステム)

ISMS(Information Security Management System:情報セキュリティマネジメントシステム)は計画,実施,維持,継続的運用、改善し続けることのサイクリックな繰り返しが必要です。そして出来事への対応のため組織は組織のニーズ、目的,プロセス,組織の規模・構造に時間経過に敏感であることが必要です。

ISMSの目的は、情報資産の保護:

利害関係者(顧客、社員)からの信頼獲得です。必須基盤は経営体力、体質を強くし、手段であるISMSを確実に強化する。

そこで3つの基本概念を説明します。

『3つの『情報セキュリティの基本概念』

- 機密性(Confidentiality)、許可された正当なユーザーがアクセスできるようにシステムをコントロール、

- 完全性(Integrity)、許可された正当なユーザーがアクセスしたときに情報処理が正確で完全。

- 可用性(Availability)、許可された正当なユーザーがアクセスして情報を得ることができる。

組織のそれぞれのマネジメントシステムのプロセスに情報セキュリティmgtシステムISMSの組み込みが必要。そしてISMSは環境、品質、安全衛生のマネジメントシステムやその他のISOマネジメントシステム規格と両立性あることはISOをすでに導入していれば一安心できます。

いったい情報資産って何ですか?

情報資産とは

1.情報資産 1)顧客データ 2)業務ノウハウ 3)業務手順書

2.ペーパー文書 1)内部・外部契約書 2)外部委託契約書

3.ソフトウェア資産 ソフトウェアは、コンピューター分野でハードウェア(物理的デバイス)と異なる、何らかのデータ情報処理を行うアルゴリズム・プログラム、更には関連する文書など。

CADソフト AIソフト、DXソフト等々 脅威の特定と重要度のランク付け 重大性 緊急Catastrophic:企業存続に関わる重大/損傷ダメージ 重大Critical:長期間の業務停止となる 注意:短時間の業務停止をともなう、軽微Marginal :短時間の業務停止、処理効率低下 無視できるMarginal: 頻度 頻発するFrequent、起きうるProbable、時には起きうるOccasional、起きそうにないRemote、おそらく起きないImpossible、起こらないIncredible.

1.顧客データに対する脅威・危険(危険源=危害を引き起こす潜在的根源)度 頻度だけでなく、被害額なども脅威評価の基準として利用される。 1)火災で紛失、焼失 2)盗難 データーベースソフト、ハード(PC、USB, HDD),モバイル機器の置き忘れ Matrixには、・発生頻度: 例として、頻繁に発生、半年~年程度の発生 数年に一度発生

2.顧客データに対する脆弱性 1)データ・文書管理が機密情報セキュリティ規定により適切に管理されていない 2)データ・文書管理は機密情報セキュリティ既定はあるが、管理責任が明確でない。 3)データ・文書管理規定に関する教育がなく全社員に周知されていない。

3. 大損失 ·直接損失:被害システムを復旧するための費用、 ·間接損失:業務損害の賠償費用、 ·対応費用:代替手段による復旧作業の人的コスト

資産を守るツールは?

リスク対応のツール

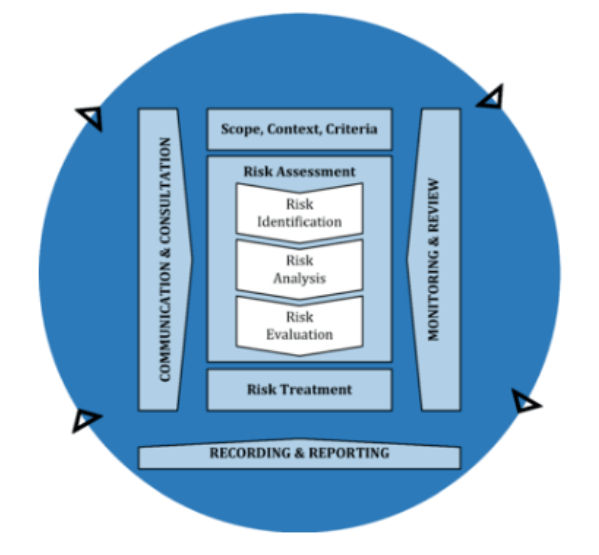

図の手順・ステップに従ってリスク対応(Risk Treatment)に到達するまでリスクアセスメントを実施します。

|

|

参考:

リスクアセスメントをするときに知っておく知識

![]()

リーズナブル・フォ-シブル・ミスユース (Reasonably foreseeable misuse) の条件を満たすかどうかを確認し、次のプロセス危険源の特定(同定)、リスク見積もり、リスク評価、リスク許容の可否を判断するまでのプロセスがリスクアセスメント。

さて、Risk Treatmentリスク対応には、

リスク回避、リスク最適化、リスク移転、リスク保有 (英語では、Risk avoidance, risk optimization, risk transfer, risk holding)に関してリスクアセスメントチームと協議、対応します。

リスクコントロールはリスク回避とリスク最適化

リスクコントロールはリスク回避とリスク最適化の2つです。

・リスク回避は、リスク因子を排除する。リスクが大きすぎリスク因子から得るベネフィットがないときには回避します。

・リスク最適化は、リスクによる被害の発生を予防する措置をします、リスクが顕在化したときに被害を最小化にする措置です。 一般的に、リスク最適化は、予防保守などによる損失予防、バックアップの取得などによる損失軽減、情報資産の分散によるリスク分離などがあります。

・リスク移転は、業務運営上のリスクを他社に転嫁することでリスクに対応する方法です。

・リスク保有は、リスクが受容レベルに収まる、軽微リスクでそのリスクへのコストは損失コストより大きくなる時やリスクが大きくそのリスク対応はできないなどはそのまま保有する。リスク保有は意思マネジメント決定のもとの保有リスクへの対応です。(リスク保有は決してリスク放置することではありません、マネジメントの決定に基づきます。)

Risk Treatment(リスク対応)の選択

リスク回避、リスク最適化、リスク移転、リスク保有の対応をそれぞれ選択する時の分類の境界は一般的に明確ではありません。企業ごとの会社ポリシー次第で選択するリスク対応方法は違います。 リスク対応策により起きる、想定できることなどをに対応しながらリスク対応をする必要があります。

ここでリスク対応内容について、すでに策定されているBCP(事業継続計画:Business Continuity Plan)やBCM(事業継続管理:Business Continuity Management)との関連性を確認することが必要です。

ここでリスク対応内容について、すでに策定されているBCP(事業継続計画:Business Continuity Plan)やBCM(事業継続管理:Business Continuity Management)との関連性を確認することが必要です。

コメントを投稿するにはログインしてください。